Czy aplikacje zdalnego monitoringu są bezpieczne?

Przemysł 4.0 to integracja maszyn i systemów w sposób pozwalający na gromadzenie wszelkich danych o produkcji, infrastrukturze i wyrobach gotowych. Dane procesowe pobierane z wielu urządzeń i sensorów mogą być analizowane na bieżąco co pozwala na optymalizację procesu produkcyjnego w czasie rzeczywistym, przewidywanie nadchodzących awarii. Zgromadzone dane pozwalają na lepsze rozumienie procesu i jego optymalizację dającą zwiększenie wydajności, jakości i efektywności. Dostęp do danych na odległość pozwala zredukować koszty związane z obsługą systemu w terenie. Bezprzewodowa transmisja danych znajduje zastosowanie w następujących aplikacjach:

- monitoring, pomiary i sterowanie procesami produkcyjnymi,

- zdalne programowanie sterowników PLC, paneli HMI,

- zdalny monitoring wideo obiektów,

- kontrola parametrów maszyn pracujących w miejscach oddalonych i trudno dostępnych (np. przepompowni, agregatów prądotwórczych, farm wiatrowych itp).

W wyżej wymienionych obszarach największą popularnością cieszą się systemy bazujące na sieciach GSM. W przypadku standardu Advanced LTE przepustowość może sięgać nawet kilkuset Mb/s z zachowaniem dużej stabilności transferu przy jednocześnie niskich kosztach transmisji. W celu nawiązania połączenia przez sieć komórkową używa się routerów GSM czyli urządzeń służących do sterowania (routowania) ruchem w sieci. Pozwalają one przekierowywać ruch sieciowy pomiędzy różnymi podsieciami oraz różnymi interfejsami: LAN, Wi-Fi, GSM. Urządzenia te do swojej pracy potrzebują przydzielenia statycznego lub dynamicznego adresu IP. W celu zapewniania bezpieczeństwa używa się protokołów szyfrowanych i sieci VLAN. Wskazane jest zastosowanie VLAN opartego o protokół zapewniający prywatność i bezpieczeństwo transmisji, na przykład Open VPN. Jest to pakiet otwartego oprogramowania do tworzenia wirtualnych sieci prywatnych, który powstał dla systemu operacyjnego Unix. Uwierzytelnianie w Open VPN odbywa się za pomocą kluczy lub nazwy użytkownika i hasła. Możliwe są następujące tryby pracy takiego tunelu VPN: tryb routera (Route) oraz tryb mostu (Bridge). W trybie routera adresacja IP po obu stronach tunelu musi być inna, zapobiegając możliwym powtórzeniom adresów IP w całej sieci prywatnej. W trybie tym można zarządzać przydzielanymi adresami IP w ramach obu segmentów, ale jednocześnie przez taki tunel nie zostanie przepuszczona komunikacja w warstwie 2 czyli np. ramki rozgłoszeniowe (broadcast) lub multicast. W trybie mostu ten problem nie występuje, ponieważ sieci są zmostkowane, czyli mają tę samą adresację, co pozwala na pełną komunikację taką jak w fizycznej sieci LAN. W obu tych trybach zawsze występuje klient i serwer. Rolą serwera jest oczekiwanie na zdefiniowanym porcie TCP na dane od klienta VPN. Z tego powodu serwer musi być dostępny publicznie, czyli musi mieć stały publiczny adres IP. Konieczne jest wyposażenie routerów w kartę SIM ze statycznym i publicznym adresem IP co pozwoli na konfigurację serwera Open VPN. Niestety transfer danych przy użyciu karty SIM ze statycznym adresem IP jest istotnie droższy niż w przypadku adresów niepublicznych przydzielanych dynamicznie. Samodzielna konfiguracja serwera i klienta VPN, konieczność zapewnienia statycznych adresów IP może wiązać się z pewnymi trudnościami i kosztami. W takiej sytuacji lepszym rozwiązaniem są routery wyposażone w usługę Cloud Server, pozwalającą na bezpieczny i szyfrowany transfer danych bez konieczności zapewnienia statycznych adresów IP. Przykładem takiego urządzenia jest router firmy ANTAIRA TECHNOLOGIES typu ARS-2131-LTE pracujący w trybie Advanced LTE wyposażony w usługę Cloud Server VPN. Dzięki serwerowi Open VPN pracującym w chmurze zostają rozwiązane wszystkie powyższe problemy, a konfiguracja jest prosta i możliwa w kilku krokach. Urządzenie ma funkcjonalność bramki IoT i pozwala na zdalny dostęp do nadzorowanego systemu z dowolnego miejsca na świecie. Bezpieczeństwo jest zapewnione za pomocą szyfrowanego tunelu VPN z wykorzystaniem bezpiecznych kluczy szyfrujących o długości 2048bit lub 4096bit. Prostota użytkowania i niewysokie koszty transferu danych to niepodważalne zalety, ale nie można pominąć kwestii bezpieczeństwa.

Istotnym elementem jest zabezpieczenie kanału transmisji. Potwierdzeniem spełnienia tych norm są certyfikaty bezpieczeństwa ISO 27001 i AICPA. Popatrzmy na jedną z najbezpieczniejszych implementacji sieci VPN wykorzystującą protokół Open VPN. Możemy wyróżnić trzy poziomy zabezpieczenia przy nawiązywaniu komunikacji pomiędzy end point:

- uwierzytelnienie (ang. authentication) – sprawdzenie czy serwer i klient jest tym, z którym faktycznie chcemy się połączyć. Może to odbywać się za pomocą loginu i hasła lub za pomocą kluczy uwierzytelniających. Druga metoda jest bezpieczniejsza i jest ona stosowana w systemach przemysłowych. Zapobiega to sytuacji kiedy ktoś wejdzie w posiadanie elementu autoryzacyjnego (np. hasła) lub gdy następuje próba podszycia się pod serwer VPN. Dzięki TLS serwer zawsze ma swój własny klucz, wydany certyfikat i certyfikat CA. Po stronie klienta również musi być kopia właściwego certyfikatu CA. Uwierzytelnienie musi zakończyć się pozytywnie po obydwu stronach – serwera (cloud) i klienta (router),

- autoryzacja (ang. End points authorisation) – zweryfikowanie czy dany klient ma prawo dostępu do podłączenia do sieci VPN. Jak wyżej może to się odbywać na podstawie hasła, zestawu kluczy

- szyfrowanie (ang. cipher) – polega na szyfrowaniu transmisji w taki sposób, aby nie mogła ona zostać odczytana, a także, aby nie można było dokonać jej modyfikacji

Istnieją także inne mechanizmy, które za zadanie mają zwiększyć bezpieczeństwo przesyłanej transmisji. W OpenVPN istnieje mechanizm HMAC (ang. keyed-Hash Message Authentication Code), który wykorzystuje osobny klucz do podpisania każdego pakietu kontrolnego przy uruchamianiu transmisji. Dane, które nie są odpowiednio podpisane takim kluczem są automatycznie odrzucane. Inną formą jest uwierzytelnianie wieloskładnikowe, gdzie ciekawą i bezpieczną implementacją jest AWS MFA (Amzaon Multi-Factor Authentication). W celu bezpiecznej komunikacjipotrzebna była metoda na skuteczne uwierzytelnianie jej uczestników oraz zapewnianie jej integralności. W tym celu stworzono infrastrukturę klucza publicznego czyli zespół elementów pozwalających na tworzenie kluczy, certyfikatów, ich podpisywanie, odwoływanie oraz weryfikację. Całością usługi zajmują się zaufane firmy zwane Centrami Certyfikacji (ang. Certificate Authority). Przy tworzeniu połączenia VPN serwer cloud generuje parę kluczy składającą się z klucza prywatnego i klucza publicznego, wraz z żądaniem podpisania certyfikatu (CSR). CSR to zakodowany plik tekstowy, który zawiera klucz publiczny i inne informacje, które zostaną zawarte w certyfikacie. Po wygenerowaniu CSR serwer wysyła go do urzędu certyfikacji, który sprawdza, czy informacje w nim zawarte są poprawne, a jeśli tak to cyfrowo podpisuje certyfikat kluczem prywatnym i wysyła go zwrotnie. Dodatkowo warto zwrócić uwagę na zabezpieczenie jakim jest przeznaczenie certyfikatu. Dzięki temu nawet jeśli posiadamy certyfikat podpisany przez nasze CA, ale nie jest on typu serwerowego, to nie uruchomimy własnego serwera. Dzięki temu niemożliwe jest podszycie się klienta z poprawnym certyfikatem klienckim pod serwer cloud VPN.

Systemy zdalnego monitoringu urządzeń pozwalają na kontrolę wielu maszyn i systemów z dowolnego miejsca na świecie. Producent czy integrator może w czasie rzeczywistym monitorować parametry pracy systemu zainstalowanego w miejscu oddalonym o setki, czy tysiące kilometrów. Pozwala to na zdalną optymalizację i wczesne wykrywalnie problemów bez potrzeby wysłania serwisanta na miejsce. Bezpieczeństwo takich rozwiązań jest jednym z kluczowych elementów i jest zapewniane przez wielopoziomowe zabezpieczenia na poziomie sprzętu i oprogramowania. Obecne rozwiązania zapewniają wysoki poziom bezpieczeństwa z jednocześnie łatwą i tanią implementację.

Informacje antaira.pl

Inne wpisy

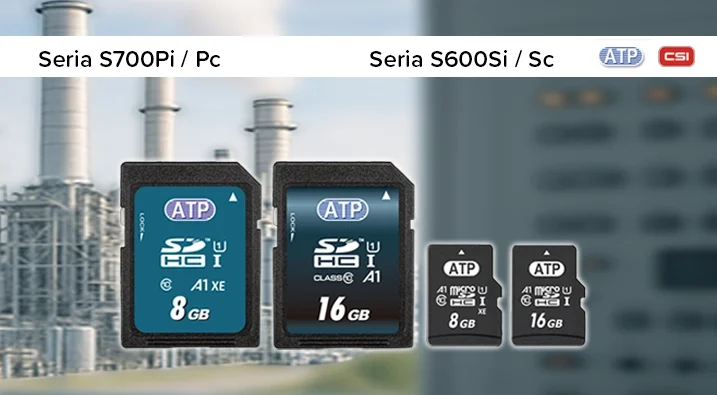

Przemysłowe karty SD i microSD firmy ATP – niezawodna pamięć dla aplikacji embedded

W zastosowaniach przemysłowych, gdzie liczy się trwałość, odporność na trudne warunki oraz przewidywalność dostaw, karty przemysłowe pamięci SD i microSD firmy ATP oferują najwyższy standard jakości i niezawodności. Produkowane w oparciu o technologię 2D MLC w trybie pSLC, zapewniają istotnie…

BOXER 6647 MTH – przemysłowa wydajność z Intel® Core™ Ultra w kompaktowej obudowie

BOXER‑6647‑MTH firmy AAEON to kompaktowy komputer do pracy w trudnych warunkach. Łączy kompaktową obudowę z łatwym dostępem do dysków SATA i M.2 oraz wydajną platformą Intel® Core™ Ultra. Obsługuje do 64 GB pamięci DDR5. Ma dwa porty Ethernet 2.5…

TPC-121W – 21,5” panel HMI z ARM Cortex-A53 do zaawansowanych aplikacji przemysłowych

Advantech TPC-121W to nowoczesny, 21,5-calowy panel operatorski zaprojektowany z myślą o wymagających aplikacjach przemysłowych. Wyposażony w czterordzeniowy procesor NXP® ARM® Cortex™-A53 i.MX 8M Mini oraz ekran dotykowy P-CAP o rozdzielczości Full HD. TPC-121W łączy w sobie wysoką wydajność, niezawodność…